Phishing to jedna z najbardziej powszechnych metod oszustwa internetowego. Oszuści podszywają się pod różne firmy i instytucje by wyłudzić od nieświadomej ofiary wrażliwe dane takie jak dane osobowe, loginy i hasła czy nawet numery kart płatniczych.

Phishing występuje w różnych formach. Może to być np. fałszywa strona banku, która do złudzenia przypomina prawdziwą czy wiadomość mailowa która tylko pozornie wygląda na autentyczną. Fałszywe wiadomości mailowe często zawierają linki do stron phishingowych. W dalszej części artykułu przedstawimy przykłady phishingu oraz metody wykrywania próby wyłudzenia danych.

Metody wykrywania phishingu w wiadomości e-mail.

Sprawdź nazwę i adres e-mail nadawcy: Oszuści często podszywają się pod znane firmy lub instytucje, używając podobnych lub nawet identycznych nazw i adresów e-mail. Jednak dokładne sprawdzenie nadawcy może ujawnić subtelne różnice, takie jak literówki czy dodatkowe znaki, które wskazują na próbę phishingu.

Zweryfikuj treść wiadomości: Phishingowe e-maile często zawierają prośby o pilne działanie, aby skłonić cię do podjęcia pochopnych decyzji. Bądź czujny wobec e-maili, które grożą konsekwencjami lub obiecują nagrody za natychmiastowe działanie.

Unikaj klikania w podejrzane linki i załączniki: Oszuści często umieszczają linki do phishingowych stron internetowych lub złośliwe oprogramowanie w załącznikach. Nie klikaj bezpośrednio na linki ani nie otwieraj załączników z e-maili, których nadawca wydaje się podejrzany. Możesz sprawdzić adres URL, na który prowadzi link, najeżdżając na niego kursorem myszy, aby upewnić się, że jest autentyczny.

Zweryfikuj nagłówki wiadomości: Nagłówki wiadomości email często zawierają dane, które pomogą ci zweryfikować ich autentyczność. Na skrzynce mailowej Roundcube można łatwo je sprawdzić. Wystarczy przejść do skrzynki, otworzyć wybraną wiadomość, a następnie kliknąć w „nagłówki”. Na jakie fragmenty warto zwrócić uwagę?

„From”: Adres podany przy „From” jest wyświetlany przez klienta pocztowego jako adres nadawcy, pola takie jak Return-Path czy Reply-To zawierają adresy służące np. do odbierania wiadomości zwrotnych.

Te adresy mogą być łatwo modyfikowane przez oszustów więc nie należy im zawsze ufać. Warto jednak je sprawdzić, czasem mogą to być adresy email działające w podejrzanych domenach niezwiązanych z nadawcą maila.

„Authentication-Results”: W tym fragmencie znajdziesz raport autentykacji wiadomości. Zwróć uwagę na fragmenty związane z SPF, DKIM oraz DMARC.

SPF to metoda autentykacji serwera wysyłającego wiadomość. Jeżeli w nagłówkach znajduje się fragment „spf=pass” to znaczy, że wiadomość została wysłana z serwera upoważnionego do wysyłki maili w danej domenie.

DKIM to metoda uwierzytelniania wiadomości e-mail, która pozwala nadawcom zapobiegać zmianie treści wiadomości e-mail podczas procesu dostarczania. Jeśli nagłówki zawierają „dkim=pass (signature was verified)”, to oznacza, że wiadomość pochodzi z domeny wymienionej w „DKIM Signature”.

DMARC to kolejna metoda uwierzytelniania, która uzupełnia funkcje SPF i DKIM. Sprawdza jak bardzo nagłówek wiadomości From: pasuje do domeny wysyłającej określonej przez SPF lub DKIM. Fragment

„dmarc=pass” oznacza, że wiadomość pomyślnie przeszła weryfikację DMARC.

„Spam score”: Zawartość wiadomości jest analizowana przez narzędzia do wykrywania spamu, przyznając punkty dodatnie lub ujemne zależnie od zawartości. Ich suma definiuje czy dana wiadomość jest uznana za spam.

„X-Mailer”: Znajdziesz tu informację z jakiego programu pocztowego wysłano wiadomość.

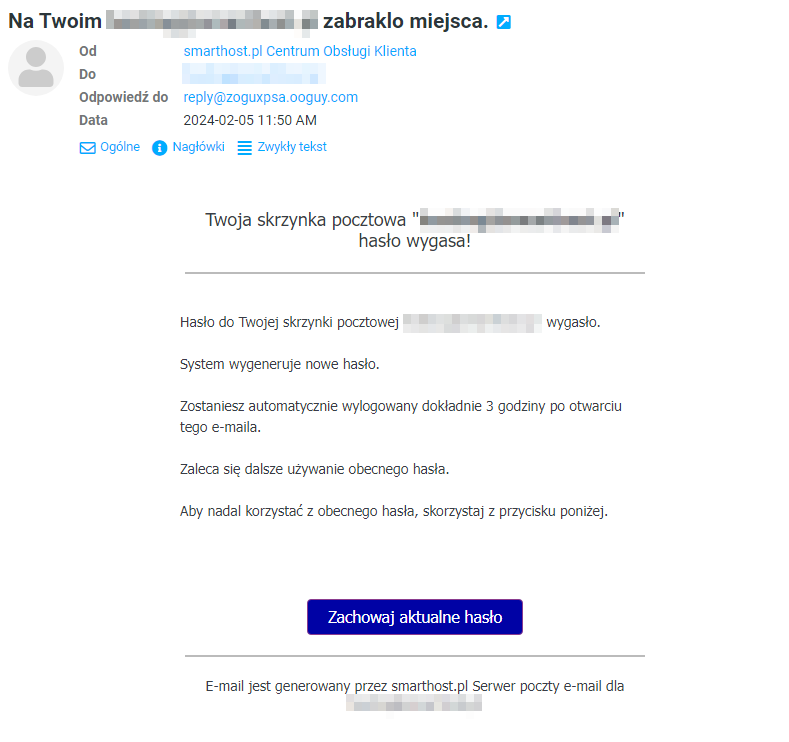

Poniżej przedstawiamy przykład takiej wiadomości e-mail.

Na pierwszy rzut oka można zauważyć, że:

– adres podany w polu 'Odpowiedz do:’ nie jest w domenie smarthost.pl

– temat wiadomości informuje o rzekomym braku miejsca, natomiast treść wiadomości informuje o wygasaniu hasła do poczty.

Bardzo często tego typu wiadomości posiadają nie spójną treść.

Użytkownicy, którzy korzystają z poczty przez webmail mogą najechać myszką na adres widoczny w polu 'Od’, wtedy będzie można podejrzeć jaki adres e-mail został podany w polu FROM

Można zauważyć, że adres mailowy podany tutaj nie jest w żaden sposób powiązany z nami.

Tak wygląda to w nagłówkach wiadomości

Dodatkowo jeśli w wiadomości znajdują się jakieś linki lub przyciski, prosimy aby w nie NIE klikać. Prowadzą one do zewnętrznych stron, gdzie będziemy poproszeni o wpisanie loginu i hasła.

Po najechaniu myszką na przykładowy taki przycisk, w dolnym rogu przeglądarki wyświetli się adres URL, na który zostaniemy przekierowaniu po kliknięciu.

Jak można zauważyć, link kieruje na zewnętrzną stronę. Nie jest tutaj podany nasz adres https://smarthost.pl

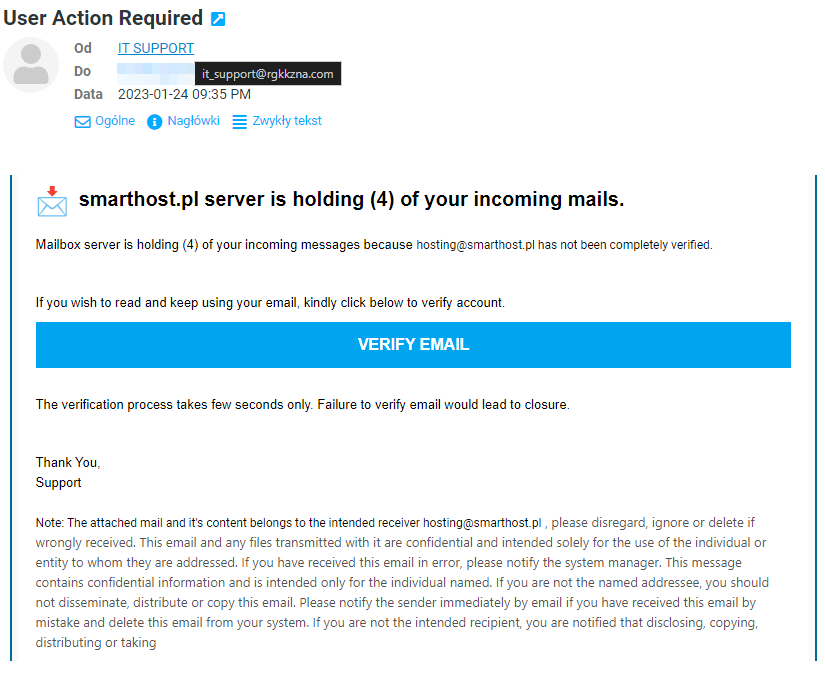

Inne przykłady wiadomości

Jak sprawdzić czy strona internetowa jest autentyczna.

Sprawdź certyfikat SSL: Po wejściu na podejrzaną stronę, sprawdź, czy jest zabezpieczona certyfikatem SSL. Możesz to zrobić, patrząc na pasek adresu przeglądarki. Jeśli strona jest zabezpieczona, zobaczysz zieloną kłódkę obok adresu URL, adres zacznie się od „https” zamiast „http”. Brak certyfikatu SSL może wskazywać na to, że strona jest oszustwem.

Oceń wygląd strony: Phishingowe strony często są wykonane w pośpiechu. Zwróć uwagę na nietypowe błędy w projekcie i obecność literówek. Porównaj wygląd strony z oficjalną witryną firmy lub instytucji, aby zidentyfikować ewentualne różnice.

Sprawdź adres URL: Zwróć uwagę na adres URL strony, na którą przekierowuje link. Oszuści często wykorzystują podobne, ale nieidentyczne adresy, które mogą zawierać literówki lub dodatkowe znaki. Jeśli coś wydaje się podejrzane, lepiej jest unikać klikania w linki i wpisywania swoich danych.

- Generowanie kluczy DNSSEC w cPanel - 18 września, 2024

- DNSSEC – techniczne aspekty dodatkowego zabezpieczenia dla twojej domeny - 18 września, 2024

- Phishing – jak nie dać się oszukać. - 22 marca, 2024